A computação em nuvem vem se mostrando uma forma bastante segura de armazenamento de dados na internet. Certamente muitos datacenters dos principais players desse mercado são muito mais seguros, em qualquer aspecto, do que seu computador pessoal. Desde medidas de segurança à redundância, as grandes empresas investem furiosamente na proteção e sigilo dos dados que lhe são confiados por seus usuários.

Mas e a privacidade? Seus dados que estão naquele “drive” são realmente privados? E se houver espionagem? E se houver algum vazamento, por parte de algum descuido ou problema do datacenter? E se algum funcionário do datacenter estiver bisbilhotando o que não deve?

Para isso, vamos compartilhar três estratégias abaixo para armazenar de forma 100% segura seus dados em qualquer “drive” online que voce use. Eu categorizei as três estratégias segundo seu nivel de dificuldade. Para isto, vou usar três softwares diferentes, todos do tipo OpenSource (de codigo fonte aberto) completamente livres de spyware ou malware. E para que todas funcionem, é preciso que todos os envolvidos tenham o software a ser utilizado instalado.

Estratégia Fácil – Recomendada para apressados

Em vez de separar arquivos com conteúdo delicado em pastas, sugiro usar o 7-zip para armazenar e compactar todos os arquivos em um unico arquivo compactado com SENHA. O simples fato de voce incluir uma senha no arquivo já lhe permite uma boa segurança. O 7-Zip é um compactador de arquivos semelhante ao Zip, porém com um formato mais avançado, com melhor compressão, de código fonte aberto e grauito.

Em vez de separar arquivos com conteúdo delicado em pastas, sugiro usar o 7-zip para armazenar e compactar todos os arquivos em um unico arquivo compactado com SENHA. O simples fato de voce incluir uma senha no arquivo já lhe permite uma boa segurança. O 7-Zip é um compactador de arquivos semelhante ao Zip, porém com um formato mais avançado, com melhor compressão, de código fonte aberto e grauito.

Voce pode obter o 7-zip, através do site oficial (apenas para windows), no site: https://www.7-zip.org/

Veja como criar um arquivo 7-Zip com senha:

1) No windows explorer, abra a pasta com os documentos que voce precisa proteger.

2) Selecione os documentos e, em seguida, clique com o botão direito do mouse

3) Em seguida, nomeie e crie uma senha forte para proteger seus arquivos na seção ilustrada no quadro rosa. Voce tambem pode marcar a opção para encriptar o nome dos arquivos, de modo que não há maneira de saber o que há dentro do arquivo zip, mas eu não vejo essa necessidade.

4) Finalizado o processo, voce agora deve ter mais um arquivo na sua pasta, conforme abaixo:

5) Se voce clicar duas vezes no arquivo Documents.7z, ele irá mostrar os seus arquivos sigilosos. Observe a coluna “criptografia” ativada. Ao lado direito dessa coluna, voce pode observar qual foi o algoritmo usado para proteger os arquivos ali dentro.

6) Finalmente, se voce mandar extrair o arquivo, ele irá exigir a senha, conforme abaixo:

É muito importante frisar que, se voce perder a senha, tambem não terá mais acesso aos seus arquivos. Se voce precisar de uma boa ferramenta para armazenar todas as suas senhas, conheça o Keepass.

Agora voce pode enviar o arquivo de forma segura pela internet, guardá-lo no seu owncloud, dropbox (ou qualquer drive de sua preferência) ou até movê-lo para um HD externo. Seja qual for a maneira que voce guarde ou envie, é muito importante que não guarde a senha escrita junto, do contrário, toda a sua precaução será em vão.

Estratégia Intermediaria – OpenPGP – Solução clássica

Uma solução antiga para transmissão segura de dados mas ainda muito usada é o OpenPGP. Trata-se de um padrão aberto com muitas implementações diferentes. Para encriptar nossos arquivos, vamos usar especificamente o Gpg4win, disponível apenas para Windows.

O Gpg4win possui uma peculiaridade no download. Para lembrar aos usuários que é necessário obter doações para manter o software, o desenvolvedor criou uma página de download que pode induzir a confusão no momento de download. Vamos esclarecer com a imagem abaixo.

Em um primeiro momento, o desenvolvedor sugere uma doação de US$15 para obter o software, mas basta clicar em $0 para fazer o download sem acrescentar opções de pagamento. Veja a imagem abaixo:

É claro que voce também pode fazer uma doação ao projeto caso ache o software útil. Certamente será bem vinda.

Uma vez terminado o download, execute a instalação. Recomendo que voce instale todas as opções, conforme abaixo:

Uma vez instalado, vamos iniciar o procedimento de criação de chaves e senha de segurança. Esse processo, de forma resumida, criará duas chaves diferentes atreladas ao seu usuário: Uma chave privada e uma chave pública. Pelo nome dos dois arquivos já é possivel observar qual a finalidade de cada um. A chave pública deverá ser enviada para todos aqueles que precisarem enviar dados sigilosos a voce, de qualquer natureza. O openPGP possui diversos plugins interessantes, inclusive para softwares de email que automatizam quase todo o processo. M<as esse é um assunto para um próximo post.

Localize e abra o software chamado Kleopatra. Assim que o software entrar, clique em criar par de chaves. Informe seu nome e email no campo abaixo. Estes dados não serão enviados automaticamente a nenhum servidor público sem sua aprovação. Digite seu email com tranquilidade.

Voce pode clicar em “Configurações Avançadas” para escolher o tipo de criptografia da sua chave e, principalmente, a data de expiração da sua chave. O software sugere uma chave com validade para 2 anos, mas voce também pode escolher uma data manualmente ou uma chave que não expire, o que eu não recomendo.

Após informar seus dados e escolher a validade e criptografia da sua chave, é fundamental que voce proteja suas chaves com uma senha forte.

Uma vez que sua senha esteja criada, voce já pode começar a usar o PGP. O software irá oferecer algumas opções a mais assim que o processo estiver terminado, mas eu não recomendo que voce o faça ainda.

Agora voce pode ver sua chave dentro do software da Kleopatra. É fundamental que voce faça uma cópia de segurança da sua senha e chaves privada e pública. Novamente, recomendo que salve ambas em seu Keepass. Para isso, basta clicar com o botão direito na sua chave dentro do Kleopatra e exportar ambas as chaves.

A sua chave pública pode ser exposta sem problemas. Aqui está a minha chave pública, para o email gncloud@gncloud.com.br:

-----BEGIN PGP PUBLIC KEY BLOCK----- mQENBF5v6QYBCADT+y0WKjgvn2IBIzifXWohoXLTNre+8eOVSlpb5HQRMbHi669H vXcyoX5aixs6L9XUEOtG54nxMwq2wlKxnP5wKI4L+2fUqSeiuYWebvN3Uk+mSLr/ E+e11Q1lcc6Rx6rIwtZVjUycXPhsJWa6FRY5ygW1piIN0ZcjWIsIz29sn9E0JBjJ HAKzZd51aOLr3Ay6xz7Cp5D09/DLF+mu4fpwjvTNP63DI57fZGdqktsA47qJZUl2 Gyfbo+q/jBf89XWp5YgNZXbZqprPvoEFcuasSKJExm8k51M5Qylm3aa/Iu+g5Kc7 VfUMEMHQz/WKtInB6sg6anhRxF47X5g4JpcZABEBAAG0IUdOIENsb3VkIDxnbmNs b3VkQGduY2xvdWQuY29tLmJyPokBVAQTAQgAPhYhBKKIWHGhK046p9aUdlYMCvAJ 2GuIBQJeb+kGAhsDBQkDwhJqBQsJCAcCBhUKCQgLAgQWAgMBAh4BAheAAAoJEFYM CvAJ2GuIT/oIAMFtsa8tiQoyxpQyCECL7/IpMLJ08ZhctQLmUfOfu3u9C9DgFxwT uX1ww2RurUTpOlmrtMjLNcgebhjKr/AkWZeQPsG1N9oBy05xvMZQIwARKT3UnGF6 84AEvNWd8d9AWtrES2Gb9TYqllrpqIoLjS0ZL8h3ns25M7vIO4PYNVnMKvJuyGfu Z/mTsxyKh4uBBkNeeRdE0EL5BSE0djfRq2Doc5UUdxL4j5tRmF9u+zroZKhb7Ilo 4KH/96rQ3f32TOmHpE1Ef0oxFkX2Q8WRuS1ieKL3HFuMneeeSJ83rs47AyufRu9N zfqGFx3WJrUCtZgQutiuzafkK3/eztfSFCG5AQ0EXm/pBgEIAL9H/7XNBxD0tuMr idcyYmzGEbJrQZG2SS+8PkgCcGTIE+ICpdJB936gVQDN+D94amidq96+Qh4kuvHF +4dD3SlQNxxDCZIFbPch1wSi6CC1o08W4KhcMYhDyOFzxDxg9yb4gbcys1fTsoVK oxSa+1nM0IM82nOMw3A7e+w1cDbq4TNBBOMX0/laL44/r+oRk7S9OKNgN68RoMui uM0gF4fymERivjIqq8vuEts1fJKQw7pO0qADbba1T81jGQFz7/9XnVYTxcgIRCvY Xx8Pg28VVziblEO93/ZyHstM7eMKqU2FJah0rHEiiU0KQJB54PHDEzgG9gZmJMPS 3tt1K00AEQEAAYkBPAQYAQgAJhYhBKKIWHGhK046p9aUdlYMCvAJ2GuIBQJeb+kG AhsMBQkDwhJqAAoJEFYMCvAJ2GuIOiAH/A46AyKng785DMPEdwb8WjcUJ/lZGd+d /VqOMSRIeIZY73AyH10Gs9BhbSertfSym8cSPLWkHEwTDxLMFQSnuucoksgv5Kr5 3hdDrzkFHnOx/JXGe08MUPQrQUwNp+I+fmJ51G9jKU7mYlus2otc0I+Vjfd314KS CLLUSdbT5cRx8kX7hLNScSJzGIwb9rAnpCJ1HtFhNYFtyKyYO8vt8cVDcYomBvK6 NMeMZT/iDrDzOvpQBiT00uC7Mgrh1jDe9VBh1Z010jfR8o/xhokMemOvOYMuv3ed iyw1vptqkj07y8vpyQLNwt2af8+9sFOgY+HnnsgS6aY3omDk0/M7M/I= =jQtS -----END PGP PUBLIC KEY BLOCK-----

A sua chave privada não deve ser exposta nunca. É com base na sua chave privada e senha que voce irá abrir os arquivos (e/ou mensagens) que forem enviados a voce.

Bom, mas e quanto aos documentos a serem protegidos? Vamos à eles!

Em primeiro lugar, vamos selecionar os documentos que vamos proteger e então clicar em cima de um deles com o botão direito do mouse. Em seguida, vamos clicar em “Encriptar”, conforme a figura abaixo:

Aqui existe uma particularidade do PGP. Caso voce queira que outra pessoa, além de voce mesmo leia estes arquivos, voce irá precisar da chave publica dessa pessoa. Quando voce adicionar a chave publica de alguem no seu software Kleopatra, voce terá uma opção de incluir essa chave no destino. Ou, caso essa pessoa tenha incluído sua propria chave publicano registro, voce tambem pode tentar localizá-la na opção abaixo.

Caso voce esteja criando um arquivo para si próprio, para salvar em um HD externo ou drive na nuvem, permita que apenas a sua propria chave lei, conforme abaixo:

Ao clicar em “Criptografar”, aguarde o fim do processo:

E seu arquivo estará pronto para ser enviado para a nuvem. Veja o meu arquivo arquivo.tar.pgp pronto na imagem abaixo.

Para decriptar o arquivo, basta clicar com o botão direito em cima dele e selecionar “Desencriptar” dentro do menu GPGex.

O sistema de chaves publica e privada já está em uso na informática há muitos anos e é uma solução clássica para este tipo de uso, muito usada pelo mundo linux.

Estrategia Avançada – Container com Veracrypt

A estratégia de criar um container para os seus arquivos é um pouco mais avançada e tem características diferentes da anterior, mas tem um procedimento semelhante. No caso anterior, criamos um novo arquivo 7zip, encriptando os arquivos que queríamos proteger. Um container veracrypt funciona de forma diferente. Neste cenário, voce criará um arquivo especial encriptado de forma bastante segura e montará o arquivo de forma semelhante a um drive externo, como se fosse um HD externo ou mesmo um pen drive. Ainda seguindo essa analogia, uma das características do container em veracrypt é que ele tem um tamanho (em bytes) fixo. Ou seja, voce precisa definir de antemão qual o tamanho do container que voce irá criar para armazenar os seus arquivos, também de forma similar a um HD externo ou pen drive USB.

A estratégia de criar um container para os seus arquivos é um pouco mais avançada e tem características diferentes da anterior, mas tem um procedimento semelhante. No caso anterior, criamos um novo arquivo 7zip, encriptando os arquivos que queríamos proteger. Um container veracrypt funciona de forma diferente. Neste cenário, voce criará um arquivo especial encriptado de forma bastante segura e montará o arquivo de forma semelhante a um drive externo, como se fosse um HD externo ou mesmo um pen drive. Ainda seguindo essa analogia, uma das características do container em veracrypt é que ele tem um tamanho (em bytes) fixo. Ou seja, voce precisa definir de antemão qual o tamanho do container que voce irá criar para armazenar os seus arquivos, também de forma similar a um HD externo ou pen drive USB.

Primeiro, é preciso obter o software Veracrypt (disponível para Windows, Linux e MacOS) através do site oficial: https://www.veracrypt.fr/

Depois de instalá-lo, vou abrir o software e, no menu Settings > Languages, vou mudar a linguagem para Português do Brasil.

O veracrypt é um software conhecido na internet por ser muito seguro, quase como um cofre para dados sigilosos e possui muitos recursos interessantes. Ele inclusive suecedeu o Truecrypt, que foi descontinuado há algum tempo por seus autores originais.

Após a instalação finalizar, clique no ícone do Veracrypt no seu desktop para abri-lo. Vamos agora criar um passo a passo de como criar e depois montar o container.

1) Clique no botão “Criar Volume” na parte de baixo do software

2) Clique em “Criar um recipiente de arquivo criptografado” e depois em avançar

3) Clique em “Volume VeraCrypt Padrão” e depois em avançar

4) Em seguida, ele pedirá o local onde salvar o seu container. Clique em arquivo

5) E escolha o nome e local onde salvar o seu container. Vou chamar o meu de Container01.crypt

6) Uma das vantagens em se usar a criptografia do VeraCrypt é poder escolher qual algoritmo a ser usado para proteger seus dados. Alguns algoritmos são mais seguros enquanto outros são mais rápidos. Voce pode olhar a lista e testar a performance. Eu usarei a sugestão do algoritmo AES, conforme abaixo:

7) Em seguida, vou escolher o tamanho do meu contâiner. Neste caso, eu vou escolher criar um container de 100Mb. Será suficiente para armazenar meus arquivos sigilosos e, no caso do container se tornar pequeno no futuro, eu sempre posso criar mais um ou um maior para substituí-lo. Porém, não poderei aumentar ou diminuir o tamanho do container.

8) Agora preciso escolher uma senha bem forte para meu container. Aqui fica evidente outra vantagem do VeraCrypt em termos de segurança, que me permite usar um arquivo-chave além da senha tradicional. Isso significa uma segunda camada de proteção, pois caso a senha do container seja comprometida, ainda existe a necessidade de apresentar o arquivo ao software para abrir o conteúdo do container. Entretanto, para esta demonstração, não usarei o arquivo-chave.

9) Esta é uma etapa interessante, onde podemos escolher o sistema de arquivos do container. Podemos usar FAT, exFAT ou NTFS. Chamo a atenção de não usar a opção “Formatação Rápida” por mais tentadora que seja. É muito importante que o VeraCrypt encripte seu arquivo totalmente. Caso voce tenha usado um arquivo muito grande, voce vai esperar um bocado até que ele termine de formatar o arquivo. Fique tranquilo, pois ele não vai apagar nenhum arquivo seu com essa formatação.

Aqui ainda existe uma etapa curiosa. Marque a opção para ele criar um pool aleatório de dados para auxiliar na encriptação do seu container. Em seguida, será necessário que voce mexa o mouse aleatóriamente durante um tempo, pois ele irá usar a posição (também aleatória) do cursor nessa etapa também para reforçar a encriptação. Mexa bastante o mouse até a barrinha de progressão na parte de baixo do software se torne verde, conforme o exemplo abaixo:

10) E, finalmente, criarmos nosso container de arquivos. Em breve vamos montá-lo como se fosse um drive.

Muito bom, agora vamos montar nosso container no windows. Primeiro, vamos entender um pouco mais o que foi que nós criamos nos 10 passos anteriores.

Localize o arquivo Container01.crypt que foi criado nos passos anteriores. Eu salvei o meu na minha pasta de documentos.

Este arquivo é o meu container de arquivos encriptado. Veja o que acontece quando eu abro ele no notepad.

E aí? Entendeu tudo? 😉

Vamos abrir o container agora. Para isso, abra o software VeraCrypt novamente e escolha uma letra para um drive disponível para montar o container. Eu escolhi o drive G: e, em seguida, vamos clicar em “Arquivo”

E vou clicar duas vezes no meu arquivo Container01.crypt. Ele será apresentado no veracrypt conforme abaixo

Ao clicar em “Montar”, o veracrypt irá pedir a senha:

Digito a senha que criei para o container, lembra dela?

Caso voce tambem tenha criado um arquivo-chave, voce vai precisar apontar o arquivo para o veracrypt aqui neste passo também.

E assim que ele terminar de decriptar o seu arquivo

Ele vai apresentar o arquivo a voce, montado:

A partir deste momento, voce possui um novo drive G: no seu computador (ou a letra que voce escolheu)

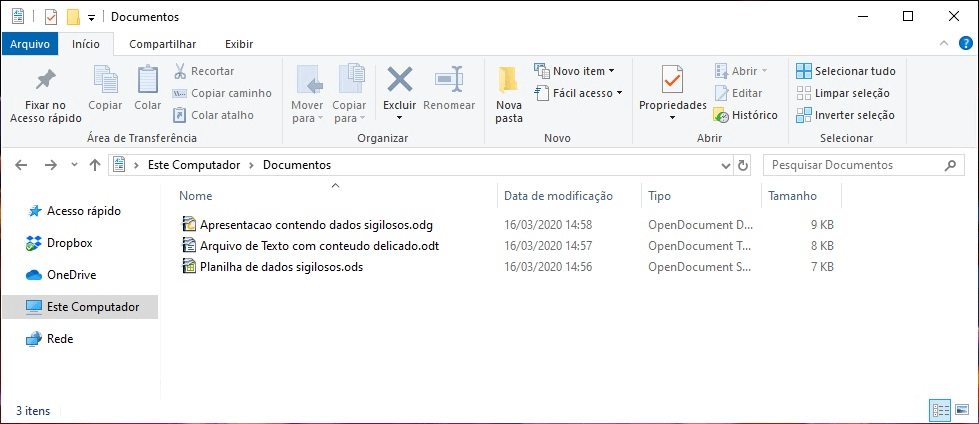

Agora vou mover meus arquivos sigilosos da pasta de Documentos do Windows para dentro do meu container.

Pronto. Agora voce já pode desfrutar de um container bastante seguro para guardar todos os seus arquivos. Uma vez que voce termine as suas operações e desmonte o drive, voce também pode enviar este contâiner para alguem, movê-lo para seu drive na nuvem, mantê-lo na sua pasta sincronizada, etc.

Ah sim, para desmontar o drive, abra o Veracrypt, clique no drive e então clique no botão “Desmontar”, conforme abaixo.

Conclusão

Não importa a maneira de enviar ou armazenar dados sigilosos na nuvem, é importante sempre pensar no pior caso: E se esses dados vazarem na internet? Como podemos nos assegurar que, mesmo em um cenário ruim,

Veja também quão segura é sua senha, através do site abaixo, patrocinado pela Dashlane Password Manager

https://howsecureismypassword.net/